24 октября началась новая масштабная кибератака с использованием вируса-шифровальщика BadRabbit. Локер поразил компьютерные сети Киевского метрополитена, Министерства инфраструктуры, Международного аэропорта “Одесса”. Несколько жертв оказались и в России — в результате атаки пострадали редакции федеральных СМИ.

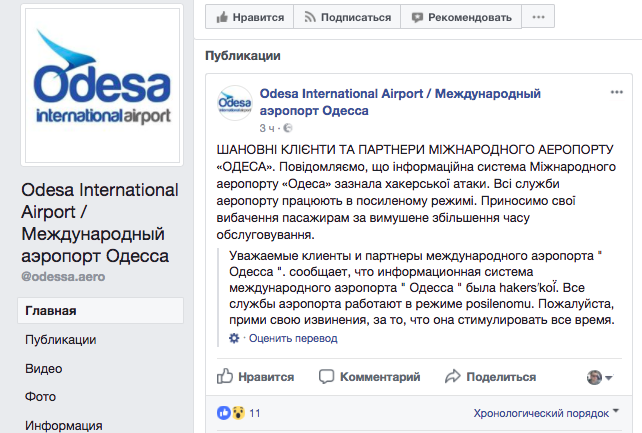

Атака началась после полудня на Украине — о технических проблемах с информационной системой заявили в Международном аэропорту “Одесса” и Киевском метрополитене (ведомство сообщило о том, что банковские карты к оплате не принимаются).

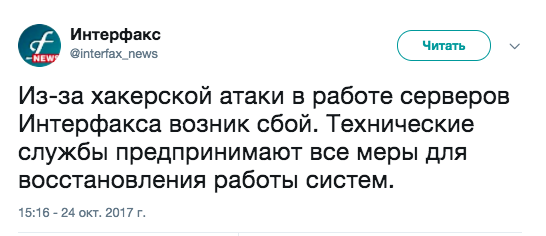

Представитель Министерства инфраструктуры заявила, что сайт ведомства “лег” в результате кибератаки. Примерно в 14.30 сотрудники российской редакции “Интерфакса” сообщили Group-IB, что в результате хакерской атаки в работе серверов редакции возник сбой.

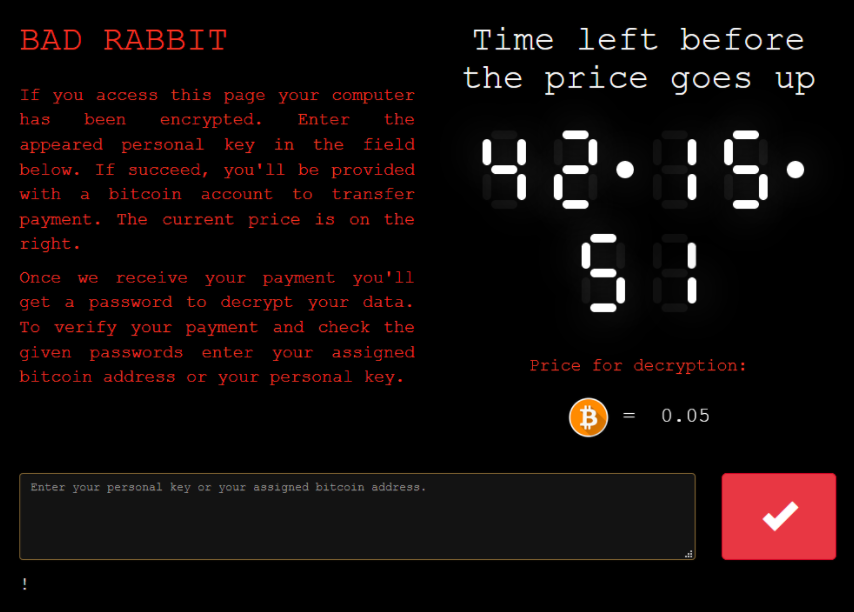

Хакеры просят своих жертв перейти по ссылке ведущей на onion-сайт, на нем запускается автоматический счетчик . За разблокировку каждого компьютера хакеры требуют заплатить 0,05 биткоина ($280). После оплаты, уверяют злоумышленники, жертва должна получить персональный ключ к расшифровке. Возможно, что под каждую жертву создается отдельный кошелек.

Целевая атака готовилась несколько дней. На сайте http://caforssztxqzf2nm.onion/ — есть два js скрипта. Судя по информации с сервера, один из них обновлялся 19 октября, то есть 5 дней назад.

Служба безопасности Украины 12 октября предупреждала о вероятности новых масштабных кибератак на государственные структуры и частные компании, подобных июньской эпидемии вируса-шифровальщика NotPetya. По информации украинской спецслужбы, “атака может быть осуществлена с использованием обновлений, в том числе общедоступного прикладного программного обеспечения”. Напомним, что в случае с атакой NotPetya, которую исследователи связывали с группой BlackEnergy, первыми жертвами стали компании, использующие программное обеспечение украинского разработчика системы документооборота “M.E.Doc”.

Тогда, в первые 2 часа были атакованы энергетические, телекоммуникационные и финансовые компании: Запорожьеоблэнерго, Днепроэнерго, Днепровская электроэнергетическая система, Mondelez International, Ощадбанк, Mars, “Новая Почта”, Nivea, TESA, Киевский метрополитен, компьютеры Кабинета министров и правительства Украины, магазины “Ашан”, украинские операторы (”Киевстар”, LifeCell, “УкрТелеКом”), Приватбанк, аэропорт Борисполь.

Чуть раньше, в мае 2017 года, вирус-шифровальщик WannaCry атаковал 200 000 компьютеров в 150 странах мира. Вирус прошелся по сетям университетов в Китае, заводов Renault во Франции и Nissan в Японии, телекоммуникационной компании Telefonica в Испании и железнодорожного оператора Deutsche Bahn в Германии. Из-за заблокированных компьютеров в клиниках Великобритании пришлось отложить операции, а региональные подразделения МВД России — не смогли выдавать водительские права. Исследователи заявили, что за атакой стоит северокорейские хакеры из Lazarus.

Вероятно, сбывается наш прогноз, данный в ежегодном отчете: после того, как недавние атаки прогосударственных хакеров с помощью шифровальщиков с функционалом самораспространения показали свою эффективность, другие прогосударственные хакеры, вероятнее всего, начнут разрабатывать аналогичные инструменты. Это приведет к новым атакам.

Вирусы-шифровальщики: что это вообще такое?

Еще в конце 80-х вирус AIDS (“PC Cyborg”), написанный Джозефом Поппом, скрывал каталоги и шифровал файлы, требуя выплатить около $200 за “продление лицензии”. Сначала программы-вымогатели были нацелены только на обычных людей, использующих компьютеры под управлением Windows, но сейчас сама угроза стала серьезной проблемой для бизнеса: программ появляется все больше, они становятся дешевле и доступнее. Вымогательство с использованием вредоносных программ — основная киберугроза в 2\3 странах Евросоюза. Один из самых распространенных вирусов-вымогателей программа CryptoLocker — начиная с сентября 2013 года заразил более четверти миллиона компьютеров в странах ЕС.

В 2016 году количество атак шифровальщиков резко увеличилось — по оценкам аналитиков, более, чем в сто раз по сравнению с предыдущим годом. Это — нарастающий тренд, причем под ударом, как мы увидели, оказались совершенно различные компании и организации. Угроза актуальна и для некоммерческих организаций. Так как для каждой крупной атаки вредоносные программы модернизируются и тестируются злоумышленниками на “прохождение” через антивирусную защиту, антивирусы, как правило, против них бессильны.

В 2017 году вирусы-шифровальщики вышли на новый уровень: использование киберпреступниками инструментов из арсеналов американских спецслужб и новых механизмом распространения привело к международным эпидемиям, самыми масштабные из них оказались — WannaCry и NotPetya. Несмотря на масштабы заражения, сами вымогатели собрали сравнительно ничтожные суммы — скорее всего это были не попытки заработать, а проверить уровень защиты сетей критической инфраструктуры предприятий, госведомств и частных компаний.

Что делать?

Эпидемия вирусов-шифровальщиков WannaCry и NotPetya многих подтолкнула к пониманию важных вещей, что надо вовремя обновлять ПО и делать резервные копии, чтобы не остаться без важной информации после атак вирусов-шифровальщиков.

В случае заражения мы не рекомендуем платить выкуп, так как:

Что скажете, Аноним?

[13:38 14 февраля]

[07:00 14 февраля]

[07:00 13 февраля]

13:00 14 февраля

12:30 14 февраля

12:00 14 февраля

11:30 14 февраля

11:00 14 февраля

10:00 14 февраля

09:30 14 февраля

09:00 14 февраля

[11:45 30 января]

(c) Укррудпром — новости металлургии: цветная металлургия, черная металлургия, металлургия Украины

При цитировании и использовании материалов ссылка на www.ukrrudprom.ua обязательна. Перепечатка, копирование или воспроизведение информации, содержащей ссылку на агентства "Iнтерфакс-Україна", "Українськi Новини" в каком-либо виде строго запрещены

Сделано в miavia estudia.